Difference between revisions of "Jumpgate"

Helikopter (talk | contribs) m |

Helikopter (talk | contribs) |

||

| Line 1: | Line 1: | ||

| − | |||

En jumpgate kan användas för att öka säkerheten men också för att förenkla maskinhantering genom att ha ett enda ställe man loggar in på och kan managera övriga resurser. | En jumpgate kan användas för att öka säkerheten men också för att förenkla maskinhantering genom att ha ett enda ställe man loggar in på och kan managera övriga resurser. | ||

| Line 63: | Line 62: | ||

User admin | User admin | ||

EOF | EOF | ||

| + | |||

| + | ==Bastion== | ||

| + | En bastion fungerar som en reverse proxy för SSH-servrar. Komponenten som behövs är SSH Agent Forwarding och finns inbyggt i OpenSSH. För att göra hoppet genom proxyn transparent måste SSH-nycklar användas för autentisering. DNS-uppslag på alla maskiner måste fungera. | ||

| + | |||

| + | [[File:ssh-bastion.png|500px]] | ||

| + | |||

| + | nano ~/.ssh/config | ||

| + | Host inside-server | ||

| + | ProxyCommand ssh user@bastion -W %h:%p | ||

| + | |||

| + | Host bastion | ||

| + | IdentityFile ~/.ssh/rsa_private_key | ||

| + | ForwardAgent yes | ||

| + | |||

| + | [[Category:Guider]] | ||

Revision as of 17:55, 25 November 2015

En jumpgate kan användas för att öka säkerheten men också för att förenkla maskinhantering genom att ha ett enda ställe man loggar in på och kan managera övriga resurser.

Grundläggande för en jumpgate är att ha en kompetent terminal multiplexer. T.ex Screen eller Tmux.

sudo apt-get update && sudo apt-get upgrade && sudo apt-get -y install screen

cat <<'__EOF__'>> .screenrc

defscrollback 10000

termcapinfo xterm* ti@:te@

nethack on

__EOF__

Ännu mer grundläggande är att ha en automagisk screen som alltid ställer upp vid login.

cat <<'__EOF__'>> .bashrc

if [ -z "$STARTED_SCREEN" ] && [ -n "$SSH_TTY" ]

then

case $- in

(*i*)

STARTED_SCREEN=1; export STARTED_SCREEN

mkdir -p -- "$HOME/lib/screen-logs"

screen -R -D -S main ||

echo "Screen failed! continuing with normal bash startup"

esac

fi

__EOF__

Attacha automatiskt till din tmux session vid inloggning.

if -z "$TMUX" ; then

tmux has-session &> /dev/null

if [ $? -eq 1 ]; then

exec tmux new

exit

else

exec tmux attach

exit

fi

fi

SSH Autentisering

För att göra inloggning mot andra maskiner smidigare kan man använda sig av SSH-nycklar som autentisering.

Först måste man skaffa sig ett nyckelpar man kan distribuera till övriga hostar. Detta görs endast en gång.

ssh-keygen -t rsa

Sedan skicka ut nyckeln till hostarna med:

ssh-copy-id 192.168.0.10

Om ssh-copy-id ej finns tillgängligt

cat ~/.ssh/id_rsa.pub | ssh user@192.168.0.10 "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys"

Alternativt skicka med den vid automatiserad PXE-installation.

Användarnamn

För att slippa skriva olika användarnamn beroende på host kan man lägga in dem så de autoanvänds vid anslutning.

dd of=~/.ssh/config << EOF Host server1 User root Host 192.168.0.1 User elnacho Host fw02 User admin EOF

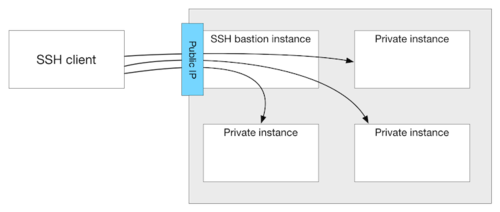

Bastion

En bastion fungerar som en reverse proxy för SSH-servrar. Komponenten som behövs är SSH Agent Forwarding och finns inbyggt i OpenSSH. För att göra hoppet genom proxyn transparent måste SSH-nycklar användas för autentisering. DNS-uppslag på alla maskiner måste fungera.

nano ~/.ssh/config Host inside-server ProxyCommand ssh user@bastion -W %h:%p Host bastion IdentityFile ~/.ssh/rsa_private_key ForwardAgent yes